Assalamualaikum Warahmatullahi Wabarakatuh

Demikian cara mengkonfigurasikan web server pada RedHat Enterprise Linux 6. Semoga bermanfaat.

Pada kesempatan kali ini, saya akan memberikan tutorial mengenai langkah-langkah mengkonfigurasi Web Server pada RedHat Linux dengan menggunakan Apache. Berikut langkah-langkahnya (Klik gambar untuk tampilan zoom):

- Buka terminal pada linux, masuk sebagai super user dengan mengetikkan perintah:

su

- Setelah masuk ke mode su, selanjutnya adalah mengaktifkan service httpd (HyperText Transfer Protocol Daemon) yang digunakan untuk mengaktifkan server Apache. Caranya adalah dengan mengetikkan perintah

/etc/init.d/httpd start

- Cek alamat IP Address komputer yang dijadikan server, dengan mengetikkan perintah

ifconfig

- Setelah didapatkan alamat IP Address server (disini 192.168.72.130), lalu buka web browser pada linux. Address bar diisikan dengan alamat IP address server. Jika, web server telah aktif, maka akan menampilkan halaman seperti pada gambar dibawah ini.

.

.

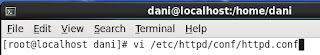

- Langkah berikutnya, adalah mengkonfigurasikan nama dns atau biasa yang kita sebut dengan alamat web. Caranya adalah dengan mengkonfigurasikan file httpd.conf dengan mengetikkan perintah:

- Maka akan masuk ke dalam editor file httpd.conf, ubah teks yang terdapat pada file editor dengan:

vi /etc/httpd/conf/httpd.conf

#Servername 192.168.72.130 :80 (ganti sesuai alamat IP DNS kalian)

#Name VirtualHost 192.168.72.130 (ganti sesuai alamat IP DNS kalian)

#<VirtualHost 192.168.72.130> (ganti sesuai alamat IP DNS kalian)

#ServerAdmin hamdani-s.com (ganti sesuai alamat DNS server kalian)

#DocumentRoot /var/www/html (tempat direktori penyimpanan data web)

#ServerName hamdani-s.com (ganti sesuai alamat DNS server kalian)

- Selanjutnya buat file index pada direktori penyimpanan data web yang telah diatur dalam konfigurasi sebelumnya, ketikkan perintah:

vi /var/www/html/index.php

- Buat file html atau php sesuai yang ingin ditampilkan pada halaman web.

- Restart service apache dengan mengetikkan perintah:

/etc/init.d/httpd restart

- Buka browser masukkan alamat IP Server (192.168.72.130), jika berhasil maka akan menampilkan seperti gambar dibawah ini.

Demikian cara mengkonfigurasikan web server pada RedHat Enterprise Linux 6. Semoga bermanfaat.

Wassalamualaikum Warahmatullahi Wabarakatuh.

Referensi tutorial dari :

Zainul Fuad, Konfigurasi Web Server di Linux Redhat 9 (http://zainulfhue.blogspot.co.id/2012/09/v-behaviorurldefaultvmlo_1324.html). Diakses pada: 28 Oktober 2016

Referensi tutorial dari :

Zainul Fuad, Konfigurasi Web Server di Linux Redhat 9 (http://zainulfhue.blogspot.co.id/2012/09/v-behaviorurldefaultvmlo_1324.html). Diakses pada: 28 Oktober 2016